Tor (The Onion Router) es un protocolo de código abierto para entablar comunicaciones casi anónimas. Es compatible con Deepin y funciona en su navegador propio. Esta solución es mucho más enfocada en proteger la privacidad que el VPN gracias a su enrutamiento en cebolla.

Recuerda que el servicio no es recomendado para ver vídeos de Internet de otros países debido a su lentitud.

Cómo instalar Tor en Deepin

Recomendado

Para Deepin 20, el cliente se instala de varias formas. En general puedes seguir estos simples pasos:

- Instala SelekTOR (que incluye a su paquete principal):

sudo apt install selektor. - Usa el navegador Brave (viene incluido) o Firefox (con la extensión Browse with Onion).

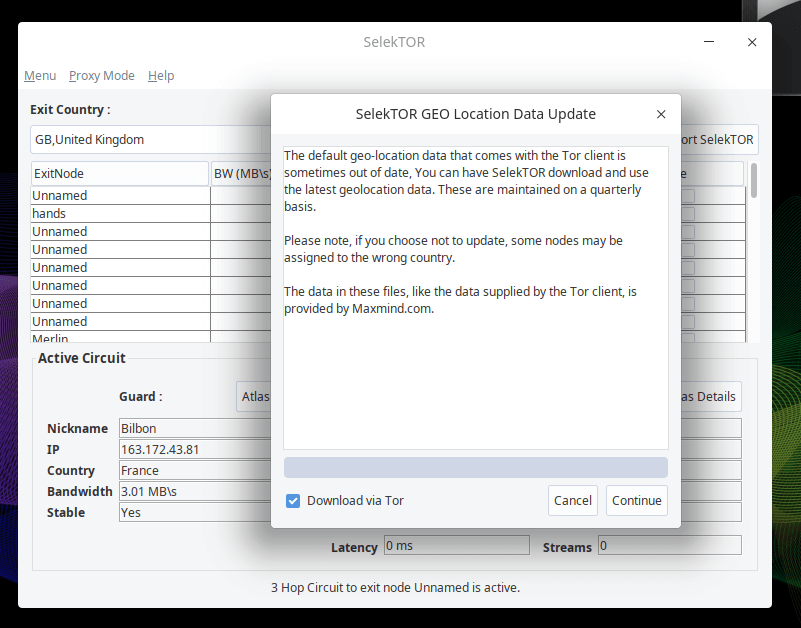

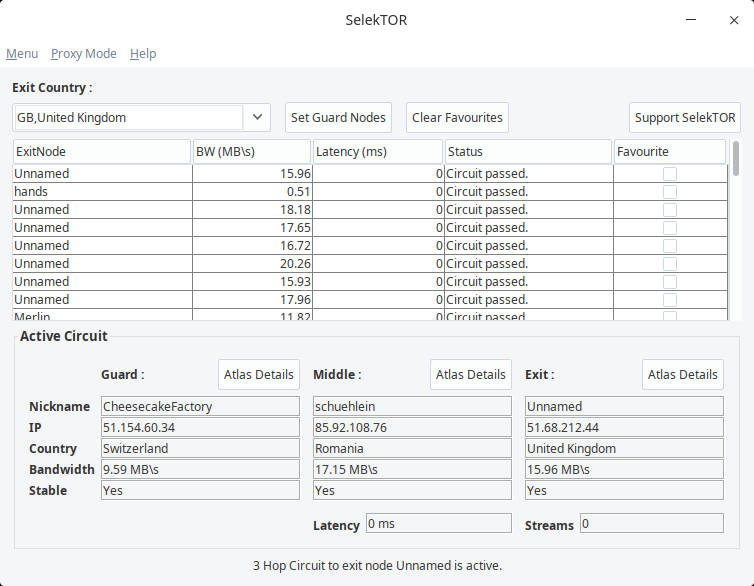

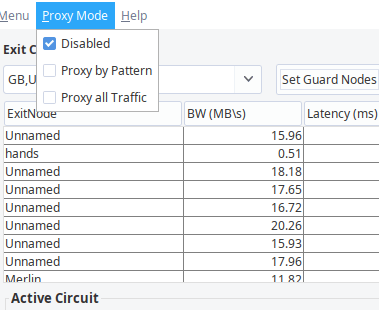

- Abre Selektor y te mostrará las opciones para configurarla.

- Este lleva su listado de salidas e intermediarios para que puedas elegir la conveniente.

- Ahora usa la extensión en una ventana privada y está listo.

- Como la aplicación activa el enrutamiento, debes desactivar al marcar la casilla correspondiente. Pero no olvides dejarla si vas a navegar por sitios Onion.

Nota: Nyx es otro cliente para la terminal, no mencionado en este tutorial.

Oficial

Otra forma pero oficializada por los creadores es por su navegador Tor Browser. Este no es personalizable pero te llevará a usar un programa ya configurados y limitados al mínimo. Viene incluido, después de instalar solo sigue sus instrucciones:

sudo apt install torbrowser-launcher

Consejos

Para usar la red de cebolla, deberás tener en cuenta algunas recomendaciones:

- Si bien oculta la IP y la procedencia al extremo, no es 100% infalible.

- Usa un navegador que al menos cumpla las funciones contra filtraciones. También puedes instalar extensiones si son de código abierto para evitar una falsa sensación de seguridad. Para probar si al menos no cedes información del navegador, usa el sitio web de la EFF.

- Sea capaz de bloquear publicidad y postenciales rastreadores.

- Desactivar WebRTC, Canvas o el agente de usuario.

- Reducir la carga librerías de páginas web localmente. Ya que estas podrían monitorear al ser usadas frecuentemente. Las librerías javascript podrían tener código de rastreo.

- Eliminar automáticamente todas las cookies: o desde sus ajustes.

- Nunca mezcles las tareas del proxy con las cotidianas. Solo darás pistas para que rastreen.

- Usa versiones embebidas de sitios web (por ejemplo, Invidous es altnernativa de Youtube, Duckduckgo a Google, etcétera).

Extensiones de seguridad recomendadas

Los datos se extrajeron de privacytools.io y el sitio Add0n.com. Algunos de ellos son fáciles de encontrar y otros son para avanzados. Puedes elegir cualquiera de ellos a gusto.

| Tipo | Add0n.com | Otros |

|---|---|---|

| Bloqueo de publicidad | AdHost (Avanzado) | El integrado en Brave o uBlock Origin |

| Antirastreo | User Agent Switcher and Manager + Canvas Bloquer | Duckduckgo Privacy Essentials, Privacy Badger (fácil de usar) o Trace |

| Librerías locales | LocalCDN (por James Fray) | Decentraleyes, LocalCDN |

| Limpieza de galletas | Self-Destruying Cookies | CookieAutoDelete |

| Extra | N/A | Privacy Redirect, No Script (avanzado) |

Lectura adicional

- Documentación oficial

- Artículo para torificar en Deepin