SUDO CVE-2021-3156

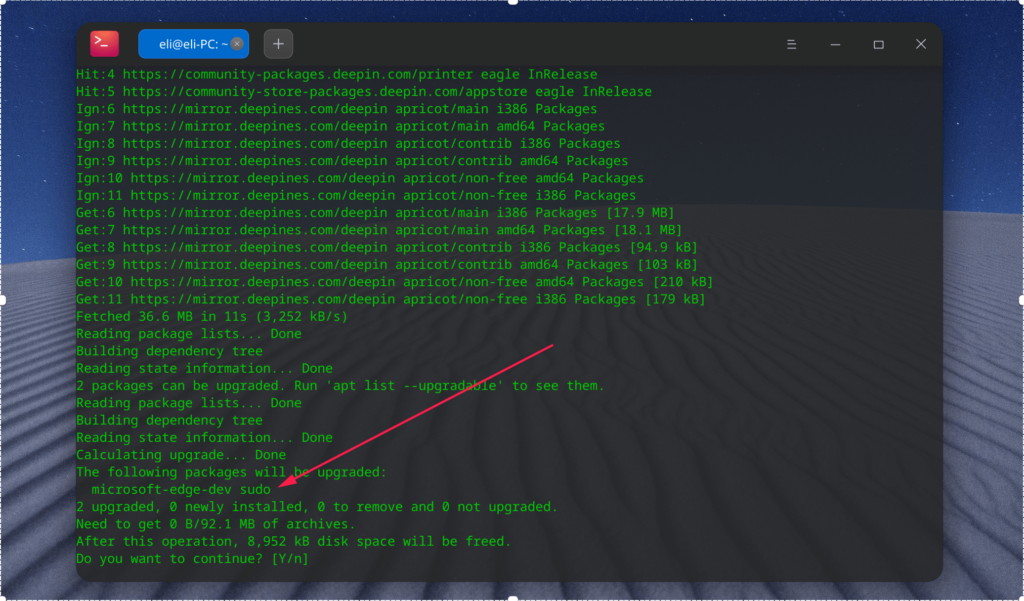

NOTA IMPORTANTE: Brevemente estuvimos ofreciendo un paquete para la corrección de esta vulnerabilidad en sudo. Posteriormente la removimos después de entender que la vulnerabilidad ya había sido corregida aunque el número de versión de sudo pareciera indicar lo contrario. Por dicha razón hemos regresado este artículo a su forma inicial. Si estuviste entre quienes instalaron nuestro parche, no es el fin del mundo, puedes regresar fácilmente a la versión oficial de sudo ofrecida por Deepin por medio ejecutar el siguiente comando en una terminal:

sudo apt install sudo=1.8.27.5-1+eagle

Lo sentimos por cualquier inconveniencia que esto pudo haberle causado.

Investigadores de seguridad de Qualys han revelado un fallo en sudo, una utilidad estándar de Linux y Unix para gestionar los derechos administrativos. Sudo se incluye en la mayoría de los sistemas operativos basados en Unix y Linux, si no en todos, y esta vulnerabilidad ha estado presente durante casi 10 años. El fallo se introdujo en un cambio realizado en julio de 2011, por lo que está presente en las versiones heredadas de sudo (1.8.2 a 1.8.31p2) y en todas las versiones estables (1.9.0 a 1.9.5p1) en su configuración por defecto.

La falla existe en la forma en que sudo maneja el carácter de barra invertida (\). Tradicionalmente, Unix ha permitido a los usuarios utilizar la barra invertida para escapar de los caracteres reservados para cambiar su comportamiento. Un fallo en este código permite a un atacante saltarse parcialmente este comportamiento de forma que permite un heap overflow. Al pasar un conjunto de argumentos cuidadosamente elaborado a sudo en combinación con la opción de línea de comandos -s o -i, un atacante puede utilizar este fallo para obtener una escalada de privilegios.

Qualys no ha publicado el código de prueba de concepto para esta vulnerabilidad y ha declarado que no tiene planes de hacerlo. La explotación exitosa de CVE-2021-3156 permite a un atacante obtener acceso a nivel de raíz ( root administrativo) en sistemas Linux y Unix, incluso si la cuenta no tiene derechos concedidos a través de sudo.

Las distribuciones de Linux generalmente vienen con la versión estable actual de las utilidades estándar como sudo. Debido al momento en que se produjo el fallo, Red Hat Enterprise Linux 7 y 8 están afectados, pero el antiguo Red Hat Enterprise Linux 6 no lo está. La situación con otras distribuciones de Linux será similar.

Los vendedores de Linux a menudo retroalimentan las correcciones de seguridad a las versiones más antiguas con el fin de minimizar los problemas de compatibilidad. Actualizar a la versión más reciente de sudo disponible para la versión de Linux o Unix que está ejecutando es el mejor curso de acción.

Deepin esta vez ha corregido el problema en la última actualización que lanzo a sudo. Es de notar sin embargo que el número de versión aún permanece debajo de la versión parcheada, más sin embargo, aunque el número de versión está por debajo de lo que debía ser, la versión oficial contiene el arreglo a esa vulnerabilidad.

Si ha actualizado recientemente entonces ya debes tener parcheada la vulnerabilidad, pero si no la has recibido y deseas acelerar el proceso, puedes hacerlo por medio de ejecutar el siguiente comando en una terminal:

sudo apt update && sudo apt full-upgrade

Una vez hecho esto, ya tu sistema estará seguro y con la vulnerabilidad corregida.

Fuente: Qualys blog

Fea esta falla, recuerdo que no hace mucho paso otra parecida con sudo, que no se vuelva el nuevo normal.

Es inevitable, siempre van a existir fallos de seguridad, es la naturaleza de la bestia Alberto Jiménez.

Alberto Jiménez.

Es verdad, solo que no llegemos al nivel de Windows donde es raro el mes que no sale alguna vulnerabilidad, seria malo para Linux.

hasta el día de hoy tengo la version 1.8.27, que versión es la que impide ésta vulnerabilidad?

Al parecer la actualización de sudo que se recibió no es la que se esperaba, se ha actualizado la noticia hasta que tengamos más información al respecto. Mis disculpas.

Al fin de cuentas resulto que la corrección a sudo que envió Deepin contenía en realidad la actualización que arregla esta vulnerabilidad (Justo como aseguraba este artículo inicialmente) Así es que no hay nada que temer. Una vez más hemos regresado el artículo a su forma original y además agregamos una nota con instrucciones sobre como remover nuestro parche.